L'intégration de New Relic Infrastructure inclut une intégration pour AWS Security Lake, vous permettant d'envoyer vos données log de sécurité à New Relic.

Collectez et envoyez des données télémétriques à New Relic depuis Security Lake en utilisant notre intégration. Vous pouvez utiliser cette intégration pour monitorer vos services, interroger les données entrantes et créer un dashboard pour tout observer en un coup d'œil.

Activer l'intégration Pour activer cette intégration, configurez un redirecteur S3 de logs. Nous vous suggérons d'utiliser notre application de transfert sans serveur pour plus de simplicité et de commodité, mais vous pouvez également définir la vôtre.

Conseil Vous disposez de deux options pour configurer monitoring de Security Lake. Vous pouvez consolider plusieurs régions pour éviter de répéter les étapes, ou vous pouvez le configurer région par région. Pour plus de détails, voir Gestion de plusieurs régions .

Prérequis Avant d’activer cette intégration, assurez-vous d’abord que ces étapes sont effectuées pour Security Lake :

Suivez les étapes mentionnées dans le guide de démarrage d'Amazon Security Lake. Complétez les conditions préalables à la configuration d'un abonné avec accès aux données en suivant les étapes du guide de l'abonné Security Lake . Étapes de configuration Voici un aperçu des étapes que vous allez suivre :

Créer un abonné Security Lake .Installez notre redirecteur de logAmazon Security Lake dédié .Recherchez et utilisez vos données log .Créer un abonné à Security Lake Accédez à la fonctionnalité Security Lake dans votre AWS Console .

Sélectionnez Subscribers et sélectionnez Create Subscriber .

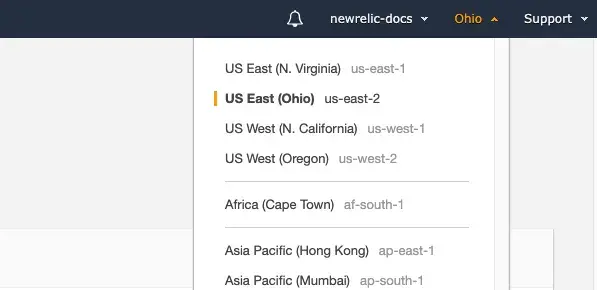

Donnez un nom à l'abonné et sélectionnez une région.

Sélectionnez les sources log et d'événements que vous souhaitez envoyer à New Relic.

Remplissez les détails restants comme décrit ci-dessous :

Champ

Valeur

Data access method

S3

Account ID

Insérez l'AWS account ID dans lequel vous prévoyez d'installer l'application sans serveur fournie par New Relic.

External ID

Insérez votre New Relic AccountID. Pour plus d'informations, voir externalID

Notification details

File d'attente SQS

Sélectionnez Create .

Depuis la page Subscriber details , copiez vos ARN AWS role ID et Subscription endpoint . Vous en aurez besoin pour l'étape suivante.

Installez notre redirecteur de logAmazon Security Lake Pour installer le redirecteur de log :

Ouvrez le référentiel d’applications AWS Serverless dans votre navigateur.

Recherchez newrelic et vérifiez Show apps that create custom IAM roles or resource policies pour trouver le newrelic-securitylake-s3-processor-LogForwarder. Cliquez sur les détails newrelic-securitylake-s3-processor-LogForwarder , puis sur Deploy . Copiez/collez l’ARN AWS role ID de l’étape précédente dans le champ SecurityLakeSubscriberRoleArn . Copiez/collez l’ARN Subscription endpoint de l’étape précédente dans le champ SecurityLakeSubscriberRoleArn . Saisissez le ExternalID que vous avez ajouté à l’étape précédente. Saisissez votre clé de licence dans le champ NRLicenseKey . Reconnaissez et sélectionnez Deploy . Pour plus de détails à ce sujet, consultez notre documentation sur le redirecteur de logAmazon Security Lake .

Rechercher et utiliser les données du log Pour trouver votre log sur New Relic, accédez à one.newrelic.com > All capabilities > LogsAttributes sur product.name, puis choisissez la source log souhaitée.

Les sources log suivantes sont actuellement prises en charge :

Conseil Amazon Security Lake utilise le schéma OCSF pour son log.

Voici les attributs que vous pouvez trouver dans le log de Security Lake :

log de flux VPC Requête Amazon VPC log pour afficher les données pour l'attribut suivant :

Nom

Description

Type de données

activity_id

identifiant d'activité

entier

activity_name

nom de l'activité

chaîne

aws.invoked_function_arn

ARN de la fonction de transfert log invoquée

chaîne

aws.s3_bucket_name

nom du bucket S3 à partir duquel le log a été transféré

chaîne

aws.s3_key

enregistrement clé de l'événement de sécurité à partir du logde flux

chaîne

category_name

nom de la catégorie du log

chaîne

category_uid

ID unique de la catégorie

entier

class_name

nom de la classe log

chaîne

class_uid

ID unique de la classe

entier

cloud.account_uid

Compte AWS d'où provient le log de flux

chaîne

cloud.provider

affiche le nom du fournisseur de cloud - dans ce cas AWS

chaîne

cloud.region

Région AWS d'où provient le log de flux

chaîne

cloud.zone

Zone AWS d'où provient le log de flux

chaîne

connection_info.boundary

limite du logde flux

chaîne

connection_info.boundary_id

ID de la limite

entier

connection_info.direction

indique si la connexion était entrante ou sortante

chaîne

connection_info.direction_id

ID de la direction

entier

connection_info.protocol_num

numéro de protocole du flux

entier

connection_info.protocol_ver

version du protocole

chaîne

connection_info.tcp_flags

Drapeaux TCP

entier

dst_endpoint.instance_uid

ID d'instance de la destination

chaîne

dst_endpoint.interface_uid

ID d'interface de la destination

chaîne

dst_endpoint.intermediate_ips

adresses IP intermédiaires de la destination

chaîne

dst_endpoint.ip

Adresse IP de la destination

chaîne

dst_endpoint.port

port de destination

entier

dst_endpoint.subnet_uid

ID de sous-réseau de la destination

chaîne

dst_endpoint.svc_name

nom du service de destination

chaîne

dst_endpoint.vpc_uid

ID VPC de la destination

chaîne

end_time

heure de fin du flux

entier

logtype

définit le logtype

chaîne

metadata.product.feature.name

nom de la fonctionnalité d'où provient le log

chaîne

metadata.product.name

nom du produit d'où provient la log

chaîne

metadata.product.vendor_name

nom du vendeur du log; dans ce cas AWS

chaîne

metadata.product.version

nom de la version du produit

chaîne

metadata.profiles

noms des profils

chaîne

metadata.version

version des métadonnées

chaîne

newrelic.source

source du log dans New Relic

chaîne

plugin.type

type de plugin utilisé

chaîne

plugin.version

version du plugin utilisé

chaîne

severity

niveau de gravité de la découverte log

chaîne

severity_id

ID du niveau de gravité

entier

src_endpoint.instance_uid

ID d'instance de la source

chaîne

src_endpoint.interface_uid

ID d'interface de la source

chaîne

src_endpoint.intermediate_ips

adresses IP intermédiaires de la source

chaîne

src_endpoint.ip

Adresse IP de la source

chaîne

src_endpoint.port

port de la source

entier

src_endpoint.subnet_uid

ID de sous-réseau de la source

chaîne

src_endpoint.svc_name

nom du service de la source

chaîne

src_endpoint.vpc_uid

ID VPC de la source

chaîne

start_time

heure de début

entier

time

heure de début

entier

timestamp

heure à laquelle le log a atteint New Relic

entier

traffic.bytes

quantité d'octets envoyés ou reçus

entier

traffic.packets

quantité de paquets envoyés ou reçus

entier

type_name

nom du type d'événement

chaîne

type_uid

ID du type d'événement

entier

unmapped

données non analysées non mappées à un champ

chaîne

CloudTrail Requête CloudTrail log pour afficher les données pour l'attribut suivant :

Nom

Description

Type de données

activity_id

identifiant d'activité

entier

activity_name

nom de l'activité

chaîne

api.operation

fonctionnement de l'activité API

chaîne

api.request.uid

ID unique de la requête API

chaîne

api.response.error

réponse d'erreur de la requête API

chaîne

api.response.message

message de la réponse de l'API

chaîne

api.service.name

nom du service d'où provient la demande

chaîne

api.version

Version de l'API

chaîne

aws.invoked_function_arn

ARN de la fonction de transfert log invoquée

chaîne

aws.s3_bucket_name

nom du bucket S3 à partir duquel le log a été transféré

chaîne

aws.s3_key

enregistrement clé de l'événement de sécurité à partir du logde flux

chaîne

category_name

nom de la catégorie du log

chaîne

category_uid

ID unique de la catégorie

entier

class_name

nom de la classe log

chaîne

class_uid

ID unique de la classe

entier

cloud.provider

affiche le nom du fournisseur de cloud - dans ce cas AWS

chaîne

cloud.region

Région AWS d'où provient le log de flux

chaîne

http_request.user_agent

agent utilisateur de la requête HTTP

chaîne

identity.idp.name

Nom IDP du demandeur

chaîne

identity.invoked_by

nom de la fonctionnalité invoquant la requête

chaîne

identity.session.created_time

heure de création de la session

entier

identity.session.issuer

ARN de l'émetteur

chaîne

identity.session.mfa

MFA activé

booléen

identity.user.account_uid

Compte AWS de l'utilisateur

chaîne

identity.user.credential_uid

identifiant d'identification de l'utilisateur

chaîne

identity.user.name

nom de l'utilisateur

chaîne

identity.user.type

type d'utilisateur

chaîne

identity.user.uid

ID de l'utilisateur

chaîne

identity.user.uuid

ARN de l'utilisateur

chaîne

logtype

définit le logtype

chaîne

metadata.product.feature.name

nom de la fonctionnalité d'où provient le log

chaîne

metadata.product.name

nom du produit d'où provient la log

chaîne

metadata.product.vendor_name

nom du vendeur du log; dans ce cas AWS

chaîne

metadata.product.version

nom de la version du produit

chaîne

metadata.profiles

noms des profils

chaîne

metadata.version

version des métadonnées

chaîne

newrelic.source

source du log dans New Relic

chaîne

plugin.type

type de plugin utilisé

chaîne

plugin.version

version du plugin utilisé

chaîne

ref_event_uid

ID unique pour l'événement de référence

chaîne

resources

ressources

chaîne

severity

niveau de gravité de la découverte log

chaîne

severity_id

ID du niveau de gravité

entier

src_endpoint.domain

domaine de la source

chaîne

src_endpoint.ip

Adresse IP de la source

chaîne

src_endpoint.uid

ID unique de la source

chaîne

time

heure de début

entier

timestamp

heure à laquelle le log a atteint New Relic

entier

type_name

nom du type d'événement

chaîne

type_uid

ID du type d'événement

entier

unmapped

données non analysées non mappées à un champ

chaîne

Log du centre de sécurité Requête Security Hub log pour afficher les données pour l'attribut suivant :

Nom

Description

Type de données

activity_id

identifiant d'activité

entier

activity_name

nom de l'activité

chaîne

answers

réponses

chaîne

aws.invoked_function_arn

ARN de la fonction de transfert log invoquée

chaîne

aws.s3_bucket_name

nom du bucket S3 à partir duquel le log a été transféré

chaîne

aws.s3_key

enregistrement clé de l'événement de sécurité à partir du logde flux

chaîne

category_name

nom de la catégorie du log

chaîne

category_uid

ID unique de la catégorie

entier

class_name

nom de la classe log

chaîne

class_uid

ID unique de la classe

entier

cloud.account_uid

ID du compte AWS

chaîne

cloud.provider

affiche le nom du fournisseur de cloud - dans ce cas AWS

chaîne

cloud.region

Région AWS d'où provient le log de flux

chaîne

connection_info.direction

sens de la connexion

chaîne

connection_info.direction_id

ID pour la direction de la connexion

entier

connection_info.protocol_name

protocole de la connexion

chaîne

dst_endpoint.instance_uid

ID de destination de l'nstance

chaîne

dst_endpoint.interface_uid

ID de l'interface de destination

chaîne

logtype

définit le logtype

chaîne

metadata.product.feature.name

nom de la fonctionnalité d'où provient le log

chaîne

metadata.product.name

nom du produit d'où provient la log

chaîne

metadata.product.vendor_name

nom du vendeur du log; dans ce cas AWS

chaîne

metadata.product.version

nom de la version du produit

chaîne

metadata.profiles

noms des profils

chaîne

metadata.version

version des métadonnées

chaîne

newrelic.source

source du log dans New Relic

chaîne

plugin.type

type de plugin utilisé

chaîne

plugin.version

version du plugin utilisé

chaîne

query.class

Classe de requête

chaîne

query.hostname

demande nom d'hôte

chaîne

query.type

type de requête

chaîne

rcode

code de réponse

chaîne

rcode

ID du code de réponse

entier

severity

niveau de gravité de la découverte log

chaîne

severity_id

ID du niveau de gravité

entier

src_endpoint.instance_uid

ID d'instance de la source

chaîne

src_endpoint.ip

Adresse IP de la source

chaîne

src_endpoint.port

port de la source

entier

src_endpoint.vpc_uid

ID VPC de la source

chaîne

time

heure de début

entier

timestamp

heure à laquelle le log a atteint New Relic

entier

type_name

nom du type d'événement

chaîne

type_uid

ID du type d'événement

entier

unmapped

données non analysées non mappées à un champ

chaîne

Log des requêtes du résolveur Route 53 Requête Route 53 log pour afficher les données pour l'attribut suivant :

Nom

Description

Type de données

activity_id

identifiant d'activité

entier

activity_name

nom de l'activité

chaîne

aws.invoked_function_arn

ARN de la fonction de transfert log invoquée

chaîne

aws.s3_bucket_name

nom du bucket S3 à partir duquel le log a été transféré

chaîne

aws.s3_key

enregistrement clé de l'événement de sécurité à partir du logde flux

chaîne

category_name

nom de la catégorie du log

chaîne

category_uid

ID unique de la catégorie

entier

class_name

nom de la classe log

chaîne

class_uid

ID unique de la classe

entier

cloud.account_uid

ID du compte AWS

chaîne

cloud.provider

affiche le nom du fournisseur de cloud - dans ce cas AWS

chaîne

cloud.region

Région AWS d'où provient le log de flux

chaîne

compliance.requirements

exigences de conformité

chaîne

compliance.status

état de conformité

chaîne

compliance.status_detail

détails sur l'état de conformité

chaîne

confidence

confiance

chaîne

finding.created_time

heure de création de la découverte

entier

finding.desc

description de la découverte

chaîne

finding.first_seen_time

heure à laquelle la découverte a été vue pour la première fois

entier

finding.last_seen_time

heure à laquelle la découverte a été vue pour la dernière fois

entier

finding.first_seen_time

heure à laquelle la découverte a été vue pour la première fois

chaîne

finding.modified_time

moment où la constatation a été modifiée

entier

finding.related_events

événement lié à la découverte

chaîne

finding.remediation.desc

informations sur la remédiation à apporter à la constatation

chaîne

finding.remediation.kb_articles

articles de la base de connaissances sur la remédiation des résultats

chaîne

finding.src_url

URL de la source de la découverte

chaîne

finding.title

titre de la découverte

chaîne

finding.types

liste des types relatifs à la constatation

chaîne

finding.uid

ARN de la découverte

chaîne

logtype

définit le logtype

chaîne

malware

logiciel malveillant

chaîne

metadata.product.feature.name

nom de la fonctionnalité d'où provient le log

chaîne

metadata.product.name

nom du produit d'où provient la log

chaîne

metadata.product.vendor_name

nom du vendeur du log; dans ce cas AWS

chaîne

metadata.product.version

nom de la version du produit

chaîne

metadata.profiles

noms des profils

chaîne

metadata.version

version des métadonnées

chaîne

newrelic.source

source du log dans New Relic

chaîne

plugin.type

type de plugin utilisé

chaîne

plugin.version

version du plugin utilisé

chaîne

process.created_time

temps de création du processus

chaîne

process.file.name

nom du fichier de processus

chaîne

process.file.path

chemin du fichier de processus

chaîne

process.file.type_id

ID du type de fichier de processus

entier

process.name

nom du processus

chaîne

process.parent_process.pid

ID de processus du processus parent

chaîne

process.pid

ID de processus

chaîne

process.terminated_time

heure de fin du processus

chaîne

resources

ressources

chaîne

severity

niveau de gravité de la découverte log

chaîne

severity_id

ID du niveau de gravité

entier

state

état de la constatation

chaîne

state_id

ID d'état de la découverte

chaîne

time

heure de début

entier

timestamp

heure à laquelle le log a atteint New Relic

entier

type_name

nom du type d'événement

chaîne

type_uid

ID du type d'événement

entier

unmapped

données non analysées non mappées à un champ

chaîne

vulnerabilities

vulnérabilités

chaîne

Pour en savoir plus sur l'utilisation de vos données, consultez Comprendre les données d'intégration .

Alertes Vous pouvez configurer alertes pour qu'il vous avertisse des modifications importantes. Par exemple, une alerte peut être configurée pour informer les parties concernées des erreurs critiques ou fatales.

En savoir plus sur la création d'alertes .

Autres intégrations AWS En savoir plus sur l'intégration de New Relic AWS :