Vous pouvez envoyer des données télémétriques depuis votre AWS Virtual Private Cloud (VPC) vers New Relic via AWS PrivateLink.

Présentation

L'envoi de vos données New Relic via AWS PrivateLink peut :

- Réduisez vos coûts de sortie AWS

- Améliorez la sécurité en conservant vos données au sein du réseau Amazon

PrivateLink fonctionne pour l'envoi de données télémétriques à une variété de points de terminaison New Relic. Il ne peut pas être utilisé pour notre API NerdGraph ou d'autres API non ingérées.

Pour utiliser cette fonctionnalité, vous devez configurer un point de terminaison d'interface dans votre VPC que vos agents New Relic locaux et votre intégration utiliseront pour acheminer les données vers New Relic via AWS PrivateLink.

Exigences

PrivateLink nécessite l'option New Relic Data Plus . Si vous tentez d'envoyer des données sans Data Plus, le trafic envoyé via PrivateLink sera rejeté et renvoyé avec une erreur 402.

Régions et zones prises en charge

New Relic expose le point de terminaison AWS PrivateLink pour les éléments suivants :

Région | Zone |

|---|---|

|

|

|

|

|

|

|

|

Un service de point de terminaison est disponible uniquement dans la région où il a été créé (voir la documentation Amazon) et il est accessible à partir d'autres régions à l'aide du peering ou de l'effet de levier interrégional (connectivité interrégionale pour AWS PrivateLink).

Avec le peering VPC et la connectivité interrégionale, veuillez noter que les clients sont responsables des coûts de transfert de données entre les régions.

Cela signifie que si votre VPC se trouve dans l'une des régions prises en charge (us-east-1, us-east-2, us-west-2 et eu-central-1 pour les comptes basés dans l'UE), il vous suffit de créer le point de terminaison VPC interne nécessaire, comme décrit ci-dessous. Si votre VPC se trouve dans une région en dehors des régions prises en charge, vous devrez également configurer une connexion de peering après cette étape ou utiliser la connectivité interrégionale.

Le point de terminaison

Voici les services de point de terminaison New Relic disponibles via AWS PrivateLink :

Source des données | nom d'hôte(s) | Nom(s) du service de point de terminaison |

|---|---|---|

APM |

|

|

Evénement API |

|

|

API métrique (incluant Prometheus et autres intégrations) |

|

|

Enregistrement |

|

|

Tracing distribué |

|

|

AWS Lambda des logs et CloudWatch monitoring |

|

|

monitoring d'infrastructure et intégration sur hôte |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Gestionnaire de travaux Synthetics |

|

|

Important

Les services de point de terminaison pour api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com et synthetics-horde.nr-data.net n'ont pas de noms DNS privés associés.

- Pour configurer l’accès à ces services, créez une connexion PrivateLink à chaque point de terminaison de service.

- Pour chaque nom d’hôte répertorié ci-dessus, créez une zone hébergée privée (PHZ) correspondante.

Source des données | nom d'hôte(s) | Nom du service de point de terminaison |

|---|---|---|

APM |

|

|

Evénement API |

|

|

API métrique (incluant Prometheus et autres intégrations) |

|

|

Enregistrement |

|

|

Tracing distribué |

|

|

AWS Lambda des logs et CloudWatch monitoring |

|

|

monitoring d'infrastructure et intégration sur hôte |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Gestionnaire de travaux Synthetics |

|

|

Important

Les services de point de terminaison pour api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com et synthetics-horde.nr-data.net n'ont pas de noms DNS privés associés.

- Pour configurer l’accès à ces services, créez une connexion PrivateLink à chaque point de terminaison de service.

- Pour chaque nom d’hôte répertorié ci-dessus, créez une zone hébergée privée (PHZ) correspondante.

Source des données | nom d'hôte(s) | Nom du service de point de terminaison |

|---|---|---|

APM |

|

|

Evénement API |

|

|

API métrique (incluant Prometheus et autres intégrations) |

|

|

Enregistrement |

|

|

Tracing distribué |

|

|

AWS Lambda des logs et CloudWatch monitoring |

|

|

monitoring d'infrastructure et intégration sur hôte |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Gestionnaire de travaux Synthetics |

|

|

Important

Les services de point de terminaison pour api.newrelic.com, identity-api.newrelic.com, infrastructure-command-api.newrelic.com et synthetics-horde.nr-data.net n'ont pas de noms DNS privés associés.

- Pour configurer l’accès à ces services, créez une connexion PrivateLink à chaque point de terminaison de service.

- Pour chaque nom d’hôte répertorié ci-dessus, créez une zone hébergée privée (PHZ) correspondante.

Source des données | nom d'hôte(s) | Nom du service de point de terminaison |

|---|---|---|

APM |

|

|

Evénement API |

|

|

API métrique (incluant Prometheus et autres intégrations) |

|

|

Enregistrement |

|

|

Tracing distribué |

|

|

AWS Lambda des logs et CloudWatch monitoring |

|

|

monitoring d'infrastructure et intégration sur hôte |

|

|

|

| |

OpenTelemetry |

|

|

API REST de New Relic |

|

|

Gestionnaire de travaux Synthetics |

|

|

Important

Les services de point de terminaison pour api.eu.newrelic.com, identity-api.eu.newrelic.com, infrastructure-command-api.eu.newrelic.com et synthetics-horde.eu01.nr-data.net n'ont pas de noms DNS privés associés.

- Pour configurer l’accès à ces services, créez une connexion PrivateLink à chaque point de terminaison de service.

- Pour chaque nom d’hôte répertorié ci-dessus, créez une zone hébergée privée (PHZ) correspondante.

Conseil

les points de terminaison ne sont pas encore disponibles pour :

FedRAMP données

Infinite Tracing de New Relic

Syslog TCP trafic

CloudWatch Metric Streams

Créer un point de terminaison d'un VPC

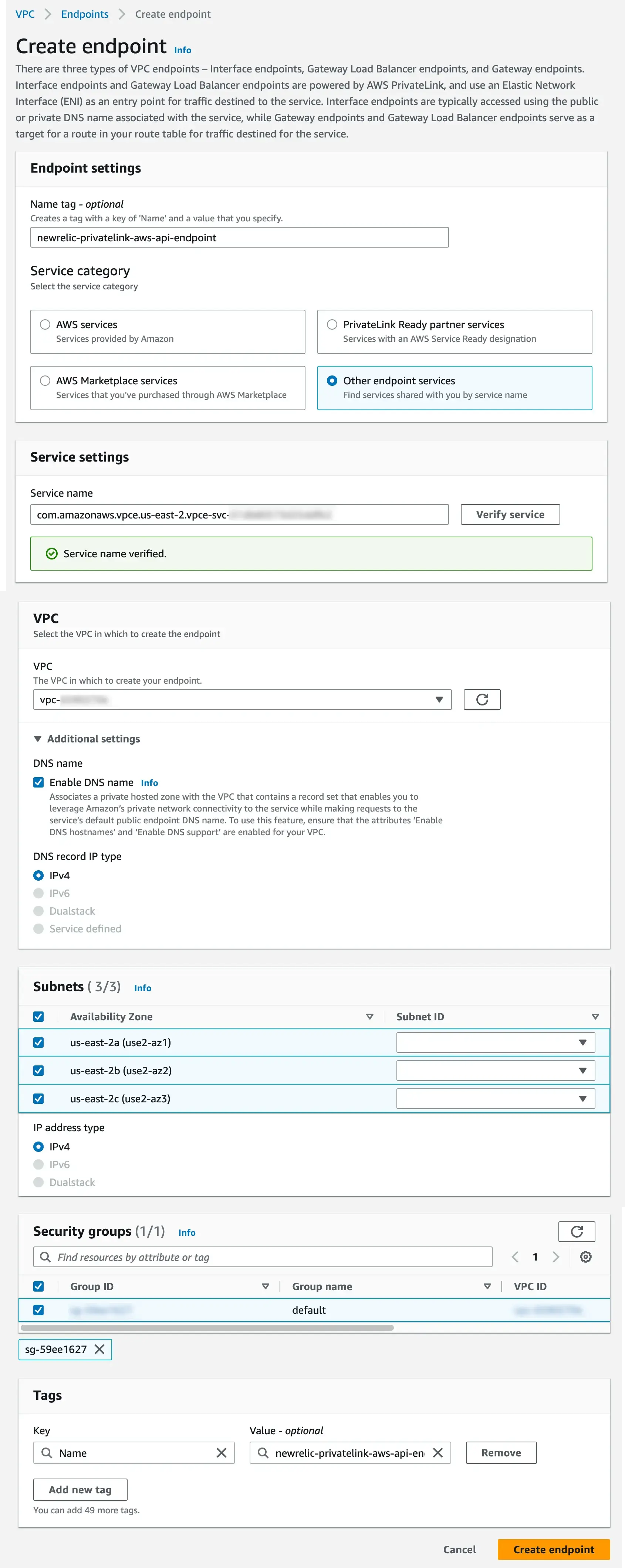

Pour chacun des services de point de terminaison New Relic que vous utilisez dans le tableau ci-dessus, créez et attachez un point de terminaison VPC au sein de votre VPC. Lors de la création de ces points de terminaison, vous devrez configurer les sous-réseaux VPC et les groupes de sécurité correspondant aux zones de disponibilité que New Relic a configurées avec le service de point de terminaison.

Utilisez le tableau et la capture d'écran ci-dessous comme guide pour créer et attacher le point de terminaison VPC :

Champ | Description |

|---|---|

Name tag | Facultatif. |

Service category | Sélectionnez Other endpoint services. |

Service settings | Pour Service name, recherchez la valeur dans le tableau et cliquez sur Verify. |

VPC | Sélectionnez le VPC dans la liste déroulante. |

Additional settings | Sélectionnez les éléments suivants :

|

Subnets | Sélectionnez les zones. Pour IP address type, sélectionnez IPv4. |

Security groups | Sélectionnez le Group ID. |

Tags | Insérez des paires valeur clé facultatives. |

Voici une capture d'écran de quelques exemples de paramètres :

Configurer une connexion peering

Ceci n'est requis que si vous utilisez une région autre que les régions actuellement prises en charge : us-east-1 (Virginie), us-east-2 (Ohio), us-west-2 (Oregon) ou eu-central-1.

Appairage VPC

Suivez les instructions pour créer des connexions de peering VPC inter-régions, en spécifiant l'ID VPC des connexions de point de terminaison que vous avez créées.

Appairage de passerelle de transit

Suivez les instructions pour créer un PHZ Route 53 et le partager entre les VPC, en spécifiant l'ID VPC des connexions de point de terminaison que vous avez créées.